等保2.0时代,学好APT才是王道 !

一.了解APT攻击:

啥是APT攻击呢?

APT是黑客以窃取核心资料为目的,针对客户所发动的网络攻击和侵袭行为,是一种蓄谋已久的“恶意商业间谍威胁”。这种行为往往经过长期的经营与策划,并具备高度的隐蔽性。APT的攻击手法,在于隐匿自己,针对特定对象,长期、有计划性和组织性地窃取数据,这种发生在数字空间的偷窃资料、搜集情报的行为,就是一种“网络间谍”的行为。

举一个例子:

假如马云想要我的钱。

他创立了阿里巴巴,在旗下淘宝、天猫商城上架了一堆商品,啥衣服、包包、鞋子、手表、租用男(女)友等等,这我扛得住?于是我就买买买,我的钱就到马云的口袋里了。

【这就是水平越权访问】

可是马云不甘于这样要我的钱,于是他直接找到我从我的口袋里拿钱塞进自己的口袋。

【这就是垂直越权访问】

现在我确定不是假如了,马云就是想要我的钱!

二.APT攻击技术和过程

了解一下真实的APT攻击以及使用的技术,以海莲花APT组织针对我国和东南亚地区的定向攻击事件为例:

相关攻击武器:Denis家族木马、Cobalt Strike、CACTUSTORCH框架木马

相关漏洞:微软Office漏洞、MikroTik路由器漏洞、永恒之蓝漏洞

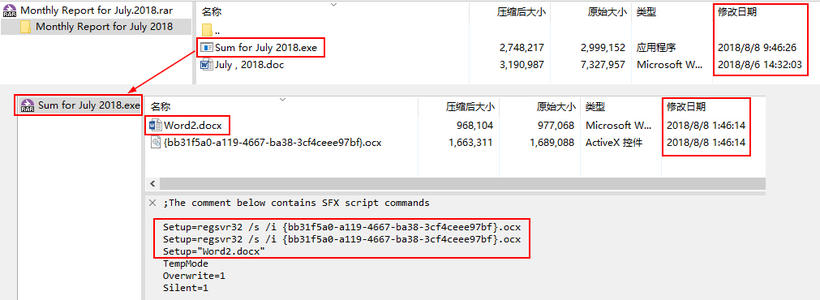

攻击入口:鱼叉邮件和水坑攻击

通过该事件可将APT攻击分为几个阶段:

信息收集阶段:有针对性的搜集特定组织的网络系统和员工信息。

单点定向突破:主要通过鱼叉邮件和水坑攻击(例如网页伪装成升级FLASH插件),得到一个通往内部的‘跳板’。

构建控制通道:攻击者创建从被控个人电脑到攻击者控制服务器之间的命令控制通道。

内部探测&横向移动:一般攻击者对首先入侵的‘跳板’并不感兴趣,所以需要进一步获取内部服务器或其它重要PC的权限或信息。

数据回传:在这一步骤一般就是将有意识地搜集各服务器上的重要数据资产,进行压缩、加密和打包进行回传以获取最大利益。

目前,很多企业采用多种网络安全防御技术检测攻击,如采用网络防火墙、IDS、应用防火墙、日志审计等措施,然而由于APT攻击的可持续性以及攻击者具有丰富的对抗常规安全设备的经验,导致这些检测已知漏洞攻击的方式难以有效的发现APT攻击 。本文将介绍如何利用欺骗防御技术,在攻击者进行第4个阶段时发现APT攻击并及时上报,防止产生进一步损失。

欺骗防御对抗APT攻击的特点和优势

如果你可以看透对手下一步要走的棋子,那么你就会胜券在握;

如果你可以侦听到女神的思维信息,那么你表白成功的概率就会暴增;

如果你确定知道明天有哪支股票会涨,那么你一定可以身价翻倍。

但是,如果你以为是确定的信息,在事实上都是假的呢?让对手相信他掌握了你的确定信息,而这恰恰是你制造出来的幻觉,这就已经在防御上处于绝对的上风。简单来说,幻云就试图制造这样一个欺骗系统,让入侵的黑客以为自己进入了企业内部,而实际上他只是进入了一个精心构建的虚拟世界,一个如来佛祖掌握在手心的盗梦空间,一个他每走一步就多暴露自己一点的玻璃屋中。

提前发现:在网段中部署具有感知能力的诱捕节点,在APT的内部侦查和横向移动阶段就捕获到相应的行为,能在第一时间发现异常信息,从而提前采取措施降低损失的发生。

误报率低:建立在“正常的用户不会触碰诱捕节点,触碰诱捕节点的多半是非法用户或蠕虫”这一朴素但实用的理论基础上,误报率极低,极大的降低了安全运维成本。

容易发现新型威胁:基于行为而非规则来检测威胁,有助于发现一些 0day和变种的漏洞探测扫描行为,很好的应对了等保2.0中“在关键网络节点处,应采取技术措施对网络行为进行分析,实现对网络攻击特别是新型网络攻击行为的分析”

不影响用户业务:旁路部署在实际的业务环境中,不影响用户的实际业务,并且蜜网做了相应的加固、隔离和逃逸检测,所以将威胁行为局限在蜜网里。

主动防御理念:除了部署大量的诱捕节点,诱饵和蜜网外,在政策允许的情况下可以对于攻击者可以采取反制行为(如反向监控等),获取攻击者相应的信息,进行溯源取证,实现了主动防御的理念。