前言:回家的时候,发现下的弱电室门没关,里面都是一些乱七八糟的光纤线什么的。许多站特别是一些大型组织,入口都贼难找。黑客能不能直接通过弱电室或者放交换机的地方直接物理入侵呢?以下攻击以某公司进行假想攻击。

某公司为XX邪恶组织,朝阳群众路人甲已经观察这个组织许久,苦于一直没有证据。于是路人甲便对这个公司进行蹲点,发现公司在某个写字楼内租了一层作为办公地点。公司门口有门禁。门口有摄像头。唯一弱点是公司外部位于楼道的弱电室门经常没关。

0X01弱电室攻击/光纤抓包

准备:

1.光猫两只

2.网线两根

3.光纤一条

4.抓包设备:笔记本/树莓派

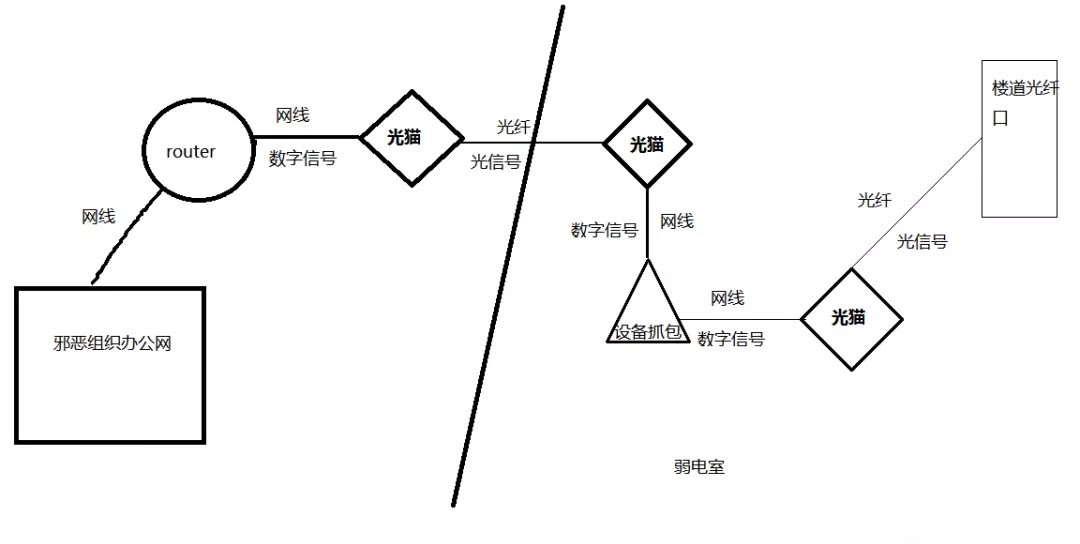

图1.弱电室抓包原理图

攻击过程:如图1所示斜线左边的是不可控的,右边的是弱电室。路人甲趁晚上大摇大摆地走进了写字楼的弱电室。找到光纤分线箱。准备入侵。

1.首先要从众多光纤线内找到那家机构的光纤线。

2.按原理图连接好,因为从室内发往弱电室的数据已经由光猫从数字信号转换成了光信号,所以要抓包需要再转换一下。或者有直接可以抓光信号的设备也行。

坑点1.光猫与光猫之间是否会出现认证问题还有待实验。(如果出现认证问题,可以尝试PPPOE抓下密码。pppoe根据最远原则,应该是能抓到的账号和密码的,这周五准备去试一下,诸位表哥15天后见)。

坑点2.找光纤是技术活,一般是找不到的。大家去自己楼道的光纤箱看下。要在一团一团的线找到自己相应的光纤是非常困难的。而且几乎是没标签的。即使有也是看不懂的那种。

0X02突破门禁,M1卡复制

路人甲经过上次弱电室的失败(没找到对应光纤),决定再进一步到公司内部看下能否拿到相应证据。经过多日观察,发现那家机构的门禁跟自己大学的门禁是同一个牌子的。这个牌子的门禁只认证ID。

准备:

1.树莓派(NFC模块)/带NFC手机(NFC Emulator需要root)

2.丝袜套头(因为有摄像头)

攻击:要想复制门禁卡,必须要要知道ID。

方案1:蔡嘘鲲忽悠大法

长期蹲点,靠着蔡嘘鲲忽悠大法。想尽各种方法,用手机靠近门禁卡读取ID。

方案2:暴力破解法

如下图所示,M1卡ID位8位16进制。因为门禁系统没有错误锁卡机制,可以用树莓派写个循环进行暴力破解。

图2. NFC Emulator

路人甲因为没有蔡嘘鲲的帅气,所以选择了暴力破解。经过几个晚上的努力,终于暴出了可以开门的ID,成功进入公司内部。路人甲进入公司后,发现公司办公区还有一道门。

0X03 模拟MAC,绕过准入

因为离办公区还有一道门。在门外多番寻找并没有找到什么有价值的东西。只发现一台网络打印机。打印机背后有根网线连向办公区。路人甲就猜测打印机跟公办环境在同一内网。可以尝试通过这根网线,连入公司内网。

攻击:通过打印机查看IP,然后把自己的机子改成相同IP。把打印机的网线拆下,插入自己的机子。测试后发现没有网络。猜测可能是在路由器上做了MAC绑定,获取打印机MAC地址。然后模拟MAC地址及IP,成功接入办公网络。撸了半个晚上,终于拿到相关证据。