一、归元寺途遇神棍

培训室的王老师今天在来上班前路过归元寺,寺庙门口摆摊的算命先生拦下他说他今天不寻常,要给他算一卦,素来不信神佛的王老师本想拒绝,然而听到了免费二字,于是本着我佛慈悲的心,决定不算白不算。

不算还好,一算这位算命先生就告诉他太岁当头坐、无灾必有祸,今天可能会有不详之事发生,需要买他一个开光香囊放得解祸。王老师大骂:“神棍!”然后转头走掉了。

来到培训室后他更加坚信,不能相信这些摆摊的江湖术士胡言乱语骗人钱财,因为他不止没有灾祸临头,反而桃花爆棚!领导居然领过来一个肤白貌美的漂亮妹子给他,让他今天亲自好好教教这妹子找系统漏洞。

漂亮妹子把自己做的漏洞报告给王老师一看,王老师表示果然任(ji)重(bu)道(ke)远(shi)。密码明文传输、js版本号泄露、服务器版本号泄露、X-Frame-Options头缺失这些漏洞根本上不了台面呀,是时候好好在小桃花面前展露一番了。

二、桃花庵下桃花仙

王老师先询问了小桃花的这个系统的大致情况,得知小桃花实习给的课题是客户自己开发的系统,系统为客户内网,提供了管理员、普通用户权限各一个,由于客户内网需VPN。要求是尽可能多的寻找此系统漏洞,提交报告

根据此信息可以明显知道,这个系统难度应该不高。挂上VPN、开启代理、BP。

王老师手把手教小桃花先从登陆处入手。

只有一个用户名和密码输入框,没有验证码,随便输入一串字符、密码,提示账户不存在。

哈哈,问题出现了,王老师知道这就是打开小桃花心扉的第一步,于是他牵过小桃花的手指向屏幕,问道:“小...咳咳,妹子,你觉得这个算漏洞吗?”

小桃花面泛起红晕,不知是被王老师触碰的手羞的,还是因为不知道问题的答案尴尬的。她犹豫了一会儿说:“应该不算吧。”王老师露出了老父亲般慈祥的笑容,拍了拍小桃花的肩膀温柔的说:“当然算的,不要忽视任何一个细节。这个是不安全的提示信息,用最简单的万能密码都能爆破。我给你举个例子。”

amdin'or 1=1 --+

"or "a"="a

')or('a'='a

or 1=1--

'or 1=1--

a'or' 1=1--

"or 1=1--

'or'a'='a

"or"="a'='a

'or''='

'or'='or'

1 or '1'='1'=1

1 or '1'='1' or 1=1

'OR 1=1%00

"or 1=1%00

'xor

如果有验证码可尝试挖掘验证码重用、验证码绕过等漏洞。王老师让妹子坐到跟前来亲自动手操作,自己则在一旁教学:

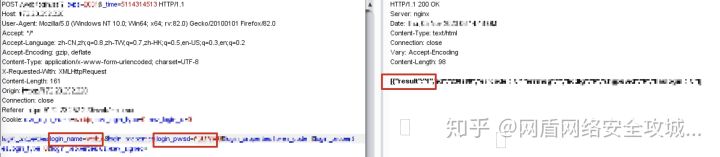

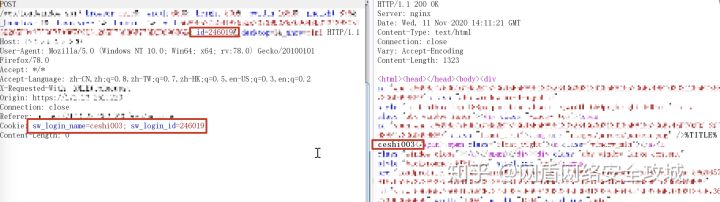

接下来查看输入正确账号密码后BP的响应包

如上图,可以看到响应result的值为1。

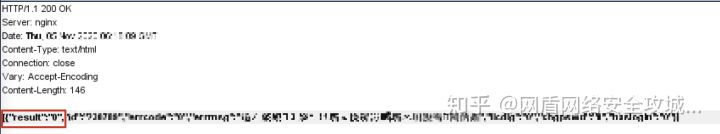

接下来查看输入正确账号,错误密码后BP的响应包

如上图,可以看到响应result的值为0。

通过对比我们可以发现登陆成功和登陆失败的响应包主要不同处在于result的值,成功为1,失败为0。

所以我们可以推测,系统判断登陆成功的依据是以响应的返回结果result的值。

为了验证猜想,我们可以使用BP来进行响应内容的修改来进行验证,

我们随便抓一个qq的请求举例,

1.BP开启拦截请求,获取数据包后选择,拦截执行-此请求的响应

2.可以看到响应内容已被拦截,修改好内容后点击放包即可

按照上面方式,我们拦截输入错误密码的请求并将其响应result的值更改为1,成功绕过密码验证,登录进了系统,此漏洞利用的前提一般是需要获得已知用户名的。

到这里,小桃花对王老师的崇拜已经写满眼睛了:“哇,这个样子呀,原来响应包也可以改啊!”王老师窃喜,如果今天能顺利拿下小桃花,就请培训班所有学员吃饭。

王老师耐心的整理了一下步骤保存到一个word里,然后问小桃花微信是多少,他把文档发给她。轻松加到了微信后,王老师嘴边的笑容更加灿烂了。

发现第一个漏洞不安全的提示,可以根据提示信息响应等来爆破已知用户名,第二个漏洞,登录绕过,通过已知用户名修改响应登录系统,并获取对应用户的权限从而获取一个高的系统后台权限。环环相扣,所以不要轻视每个小细节,不安全的提示也算漏洞。

王老师继续说道:

然后进入系统后我们要有个整体的思路,之后按照思路一个点一个点去尝试。

整体思路:

进入系统之后依次查看功能点,对于所有的增删改查功能,我们都可以尝试注入、遍历、越权、未授权访问、XSS等漏洞,对于有上传点的可以尝试任意文件上传,对于文件下载处的可以尝试目录穿越、任意文件下载、未授权下载,对于执行命令处可尝试任意命令执行。

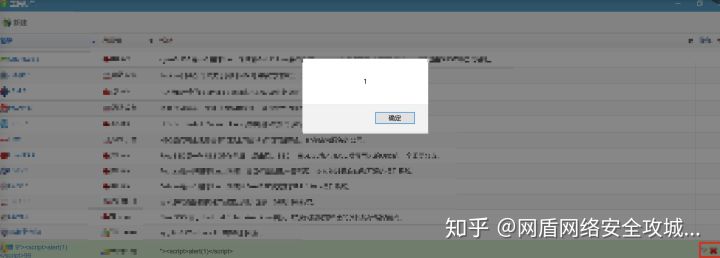

比如我们看到一个新建按钮,可以尝试下XSS的payload

“你信不信这种系统百分之99都存在存储型XSS?”果然小桃花惊讶地说道“不会吧!”王老师为了更加方便的教小桃花,于是站起来到小桃花身后,弯腰指着屏幕一步步教她操作:

因为前端不允许直接输入特殊字符,所以输入正常字符,之后抓包替换发送。

“老师老师你看响应,被转义了呢!”小桃花好像终于拾回信心一般,开心地像个50岁的孩子,“老师你再看!没有触发!”

王老师会心一笑:“那给你变一个魔术。”

刷~

“看到了吗?”

“啊,这…”小桃花略略有些失望,可是随后眼里对知识的渴望之火燃烧的更加猛烈了。

看到这个删除按钮没有啊,添加的时候不触发,可不代表删除的时候也不触发,学到了吗?要知道很多时候我们插入的payload不是直接触发的,还有很多需要找到触发点才可以,还要再认真一点哦,王老师语重心长的教育小桃花,小桃花也一脸乖巧的侧耳倾听。

收割了几处存储型XSS漏洞后,王老师觉的教学效果还不够好,决定再来个越权啥的。

根据登录系统时直接响应绕过这个风险点推测,这个系统在登录认证、身份鉴别这块基本应该没有做划分,那么基本上有八成以上的几率系统是存在权限有关的漏洞。

由于事先已提供了管理员账号和普通用户,就先测试垂直越权。

具体步骤:

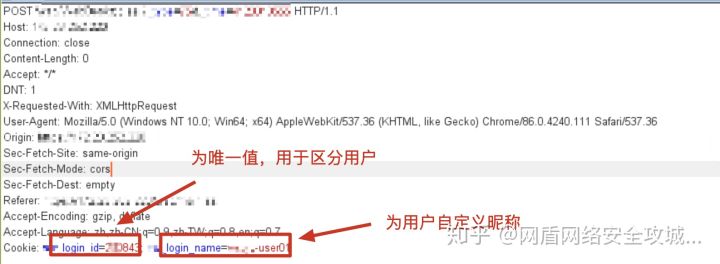

1.利用BP分别抓取管理员和普通用户cookie

2.找到一处管理员可操作的功能处,抓取该数据包,替换为普通用户cookie进行重放

3.查看响应确认功能是否可正常使用,若可使用,则证明存在垂直越权。

事实也显而易见,通过将管理cookie替换为普通用户cookie证明了存在垂直越权。

紧接着测试平行越权,利用管理员账号新建两个普通用户,利用BP获取其id,紧接着可点击用户属性,替换id查看响应是否为另外用户信息。

如上图,通过id即可遍历用户名称,证明存在平行越权。

随后通过进一步分析发现name字段为用户自定义昵称,系统并没有校验,删除该字段并不影响。

发现这种情况后王老师接着将cookie中的id值替换为其他数值,经过测试发现只要填写任意数值都可做有效身份使用。

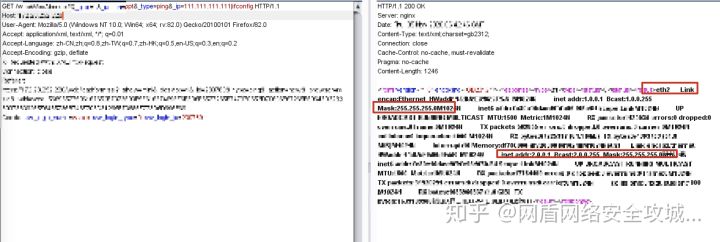

随着时间的推移,王老师终于来到了一个特殊的地方,一处可以执行ping命令的地方。此处功能应该是用于探测添加的主机是否存活,站在开发的角度来考虑,直接调用系统的ping命令无疑是非常方便的,如果站在一个没有安全经验的开发的角度思考,无疑,也是不会过滤其他系统命令的!

小桃花跟着点头。王老师的画风却突转,露出邪恶的笑。

然而此刻的我们是什么角色?一个经验丰富,作风果断的攻击者!呵呵呵~

在这一刻凭借着丰富的经验,王老师意识到,这很可能是一处任意命令执行漏洞。

清纯可人的小桃花终于露出了微笑,开心地拉住王老师的手道:“这是我,是我们挖出来的嘛,好厉害!”王老师轻轻摸了摸小桃花的脑袋,点了点头。

三、桃花仙子欲倾心

到此系统也测得八九不离十了,按照测试过程来划分可以分为登录前,登录后,简单列了一下,如下图:

当然,此次测试目的主要是为挖掘漏洞,所以浅尝辄止。

最后王老师把过程又整理在刚刚的word文档上:

1.攻击者利用不安全的提示通过爆破获取了其中一个已知用户名,运气好的可能直接获得到管理员账号

2.攻击者利用响应绕过直接登录进系统,获得系统后台权限

3.攻击者发现命令执行漏洞,利用该漏洞获得主机权限

4.攻击者利用获取的主机对内网横向渗透

5.攻击者获取了企业部分主机权限,随着攻击者掌握了越来越多的信息,整个企业随之沦陷

四.渡劫神光从天降

小桃花开心地从凳子上站起来,王老师以为她要给他一个大大的拥抱,可是只是目送着小桃花径直离开跑向了领导办公司,隐隐约约从百叶窗帘中看到,小桃花好像扑进了领导怀里,隐隐约约又好像听见办公司传来娇嗲的声音:“脑公~你们的网络安全老师真的很厉害呢,我的课题搞定了!”

王老师原地石化了,他忘了,领导虽然已经是领导了,但是还只是个90后而已,听说有个很可爱的女朋友......他刚才干什么了?他以为领导要给他这个前年单身狗牵红绳,于是主动摸了领导女朋友的脑袋,是不是还碰到了手?王老师也记不清了,只是走出了办公室,早上那个神棍还在吗?那香囊还有货吗?明天还能不能来上班呢?