所以安全运维研究的是安全系统或者设备的运维:比如防火墙、漏洞扫描器维护,漏洞挖掘与应急响应等。这个也很明显,安全运维属于安全部门旗下,安全运维工程师的专业序列也属于安全工程师。

懂安全和不懂安全的运维到底差在哪?

1、差在未来的发展空间

运维做5年还是运维,但你遇到瓶颈时往往已经过了学习的最佳时间,而运维说实话除非经过严格的2次培训,否则也没有合适的转岗方向。这一点其实只要是运维人都能感受的,不然也不会出现“运维背锅侠”等这一类的称号了。

而安全运维,单单以网络安全大方向为例就可以转渗透测试工程师、安全服务工程师、等保测评工程师等等。

2、差在薪资待遇

举北京为例如下运维工程师薪资和安全运维工程师的薪资,安全运维薪资普遍比传统运维的1.5-2倍。

那么问题来了,如何成为一名合格安全运维工程师呢?

如何学习网络安全渗透测试方面的核心技能和知识呢?

在学习网络安全之前,首先你要对安全路线要有基本认知:

先科普划分一下级别(全部按小白基础,会写个表格word就行的这种)

1级:脚本小子;难度:无,达到“黑客新闻”的部分水准(一分钱买iphone、黑掉母校官网挂女神照片什么的)

2级;网络安全工程师(安全运维);难度:低,能凭借技术就业,当一个薪资不错的白领,不过门槛会越来越高。

3级;实验室研究员;难度:中,精通至少一门领域,审计经验出色,脚本、POC、二进制相关都了解。

4级;安全大咖级;难度:高,某一领域知识点打穿并有自己的了解建树。一个人能支撑APT某一职能的所有需求树。(其实此点和经验#时间有关,难度也与天赋没有太大关系)

所以,如果你只是想入门,想要学会一些技能,不管你基础多差,都能够照葫芦画瓢做到。

觉得入门艰难的人,恐怕三分钟热度居多。

那么如何入门呢?

1阶段、脚本小子的技能点

主要在黑客工具的使用上,所以你只需要花时间去了解下OWASP TOP 10,学习下主流的扫描器、工具、和使用方法。这些在我们的公开课里只需要六节课就能学完,属实不难。

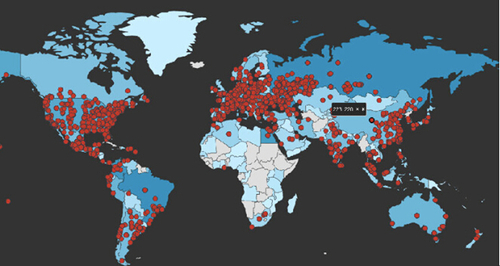

2阶段、当你想要以此就业,就要了解下行业的现状了。比如时下热门的安全运维工程师,工作内容到底是什么东西?毕竟,为公司创造价值是员工和公司关系维持的根本。

你会发现,主要是驻场运维 or 对客户资产系统进行攻击测试。

这时第一阶段的水平已经不能胜任了,因为甲方有钱,靠WAF防火墙都能堆出基础的安全防范。

所以,这个时候需要打基础,体系化的去学习渗透的内容。

啥内容呢?

所有主流攻击手段和攻击手法的利用,及原理。

这个阶段,找对好的教育平台是非常关键的。

因为几乎所有“安全教育培训”机构,精力都停留在单纯的CTF,或是一味追求最新的漏洞靶机上,但对于怎么做“黑客体系化教育”的意识(即如何设计教学、课程研究)其实是非常缺失的。

零基础如何学习黑客、网络安全:

一、了解系统原理,web功能系统了解

二、前端代码、后端程序设计入门

三、学会主流的安全技能原理&利用

四、学会主流漏洞的利用

五、掌握漏洞挖掘思路,技巧

最后提一下两个误区。

1、以编程基础为方向的自学误区。

行为:从编程开始掌握,前端后端、通信协议、什么都学。

缺点:花费时间太长、实际向安全过渡后可用到的关键知识并不多。

很多安全函数知识甚至名词都不了解 unserialize outfile

2、以黑客技能、兴趣为方向的自学误区:

行为:疯狂搜索安全教程、加入各种小圈子,逢资源就下,逢视频就看,只要是黑客相关的。

缺点: 就算在考虑资源质量后的情况下,能学习到的知识点也非常分散,重复性极强。

代码看不懂、讲解听不明白,一知半解的情况时而发生。

在花费大量时间明白后,才发现这个视频讲的内容其实和自己看的其他知识点是一样的。

怎么做?

结合起来,黑客技能兴趣在前,基础在后。 技能掌握了发现原理不清晰的,立刻去补充相关基础知识。

我们规划出的 从零基础 → 黑客大咖 的体系化学习体系。

零基础新手的第一步应该是:

Web前后端基础与服务器通信原理 的了解。

(所指前后端:H5、JS、PHP、SQL,服务器指:WinServer、Nginx、Apache等)

第二步:当下主流漏洞的原理与利用

此时才应该是SQL、XSS、CSRF等主流漏洞的原理与利用学习。

第三步:当下主流漏洞的挖掘与审计复现

学习前人所挖0day的思路,并且复现,尝试相同审计

这三步学习法,足够新手入门到小成了。

复制添加微信,报名参加渗透测试工程师直播3天实战训练营

每个阶段的具体学习步骤呢?

第一步,搭环境。

一键化的phpstudy或lnmp不急着使用,先自己手动配,进行配置文件的关联时,你能很好的明白Web中各个零件、齿轮的供应链、运行机制、工作原理。

第二步,实战去学习。

到技能关卡,就要去实战了,当然不能直接胡乱黑,未经授权必违法!

但也不推荐去做CTF,坦白来讲,当下的CTF少有适合新手学习的。

因为题目是基本不贴近实战的,逻辑结构并不合理,而且出题手十有八九是学生,并没有从教育出发的意义,只是比赛、竞技。

那咋办捏?不让实战又不推荐做CTF。

这个时候,要挑选适合的靶场去进行练习。当下官方的靶场虽然只有几个,民间团体的、开源的却遍地爬。寻找像SQLI-LAB这样的带“体系化”的靶场去进行练习、实战。

第二点五步,SRC。

这个时候再进行SRC的实战吧,挖真站,交漏洞。验证漏洞利用的能力。同时SRC和CNVD也是简历上不错的加分项。

第三步,从技术分享帖(漏洞挖掘类型)学习

观看学习近十年所有0DAY挖掘的帖,然后搭建环境,去复现漏洞,去思考学习笔者的挖洞思维。

如上为我们神盾团队经过十几年安全教育总结出来的宝贵经验。