现在的黑客连你的静脉都能入侵了

输液设备是一种常见的给药装置,在临床上输液皮条主要为一简单中空管道,一次只能挂接一袋/瓶药液,当药液输送完毕后,需要护士进行人为的更换另一袋/瓶药液,由于患者多且每个患者均可能需要多袋液体,一起频繁的更换使得医护人员的工作量极大,同时在换药过程中也很容易将需要按照一定顺序输入的药袋搞混,使得输液顺序打乱或输液药袋/药瓶搞错,给病人带来不可预知的危险。

因此随着医疗行业的日渐发展,为了智能化处理以上事项,于是出现了智能输液系统,作为一个针对医院病房输液的智能化、全自动解决方案,智能输液系统包括护士台的总控系统和分布于各个病房的输液终端,可监控各个病房内病人输液的容量、速度、剩余时间等,并能根据设定的速度实时控制输液速度,同时一旦出现输液异常等特殊情况,除此之外智能输液系统可及时报警告知护士停止输液,最大化保护患者。

而就是这么一款智能输液泵,近日被安全研究人员报道,其存在远程控制漏洞,可做到改变药物计量。

McAfee安全研究人员当地时间8月24日表示,他们在输液泵软件中发现了多个漏洞,在特定条件下,熟练的黑客可以利用这些漏洞将患者的药物剂量改变到潜在的不安全水平。这些漏洞存在于跨国供应商B. Braun生产的设备中,这些设备被用于美国的儿科和成人医疗机构。

虽然目前还没有恶意利用这些漏洞的报告,但这项研究表明,在当今21世纪数字化威胁泛化的时代,保护几十年前设备免遭危害面临重大挑战。这一调查结果出炉之际,医疗卫生行业正面临疫情期间一系列勒索软件攻击老化的医院计算机网络的问题。

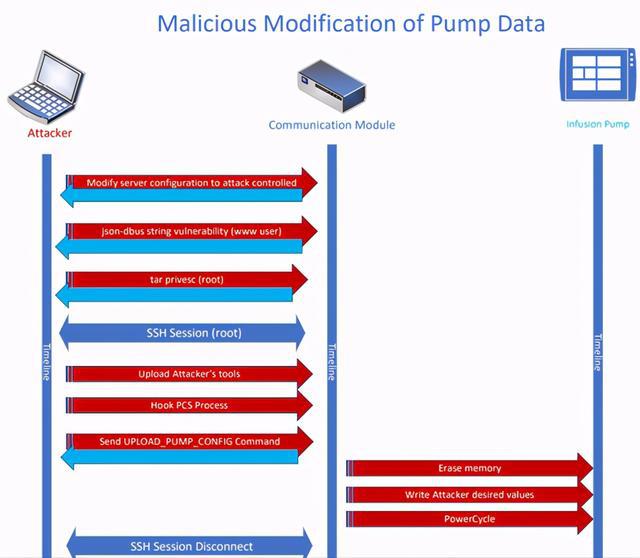

这些漏洞可能被恶意行为者用来修改泵的配置,而泵处于待机模式,导致在下次使用时向患者提供意外剂量的药物——所有这些都是零身份验证。它的攻击场景要求黑客首先访问设备运行的本地网络,并且输液泵必须处于待机状态,而不是在使用中。完整和攻击链如下图。

研究人员建议采取以下措施来降低攻击者利用此漏洞的风险:医疗专业人员监测输液泵给药的剂量,并接受培训以发现异常情况。

目前,虽然输液泵的最新版本阻止了研究人员访问输液泵通信模块的途径,但黑客还有其他可能的入口。而且尚未发布完全解决安全问题的软件更新。也就是安全问题仍然没有得到解决。

据估计,全球每年有超过2 亿次静脉输液。输液泵市场显然是攻击者的潜在目标。该市场的年收入估计为 540 亿美元,2020 年美国静脉注射泵的销售额为 135 亿美元。静脉泵本质上被认为是安全的,并且随着时间的推移已成为有效和准确地输注药物的支柱。

美国媒体曾经爆出,其医院里的大多数医疗设备都存在着被黑客入侵的风险:具备蓝牙连接功能的心脏电击器可能被远程控制而给予病患不恰当的电击次数;X光成像等隐私数据或重置医用冰箱的恒温数据可通过入侵医院网络访问等等。

早在2011年8月,在拉斯维加斯的黑帽子大会上,一名叫作杰罗姆·拉德克利夫的信息安全研究员就演示了利用网络攻击糖尿病患者实施谋杀的案例。

植入式医学器械(IMD)也难逃漏洞,类似与心脏设备,其由于完全依赖专用无线通信系统,因此在大多数情况下,这种通信系统利用远程射频通道,而攻击者不需要太接近设备,便能轻易黑进该通道。当攻击者拦截IMD和显示器之间的连接时,他们能发起各种攻击, 一键便可杀死病患。

黑莓上周证实,在输液泵中很受欢迎的实时操作系统(RTOS)也容易受到一组单独的拒绝服务漏洞的影响。

越来越多的医疗设备供应商建立了漏洞披露程序,在此程序中,研究人员可以在坏人利用软件缺陷之前报告它们。但专家表示,该行业仍难以迅速应用关键软件更新。

因此医疗设备和系统开发的过程务必需要专业的安全团队来评估,以确保系统本身抵抗攻击的能力够强,没有致命的漏洞留给黑客,还要建立安全的审计机制,即对设备或者系统的每一次访问,都要有记录,而且要跟踪这些记录进行区分,阻止非正常访问行为并修补已知的漏洞。

除此之外,医院和医疗设备厂商还要加强系统中每一个用户的安全意识,并且确保用户权限划分得相对隔离且安全,如病人对自己的设备数据权限是可读,责任医生的权限是可读可改,责任护士可以操作医生审批的指令,而其他医生或护士则无权访问该病人数据等。

同时,医院和医疗设备厂商要及时跟进各方面技术信息反馈的漏洞,如厂商反馈、安全团队、同行公开等,才能尽量将医疗设备的入侵风险扼杀在“摇篮”里。