配置不当的Docker 服务器,正在成为黑客的目标

Trend Micro 的研究人员报告称, Team TNT 黑客正在针对配置不佳的 Docker 服务器曝光 Docker REST API ,这是从 10 月份开始的持续行动的一部分。

威胁行为者执行恶意脚本来部署 Monero 加密货币矿工,使用众所周知的技术执行容器到主机的逃逸,并扫描互联网从其他受损害的容器暴露的端口。

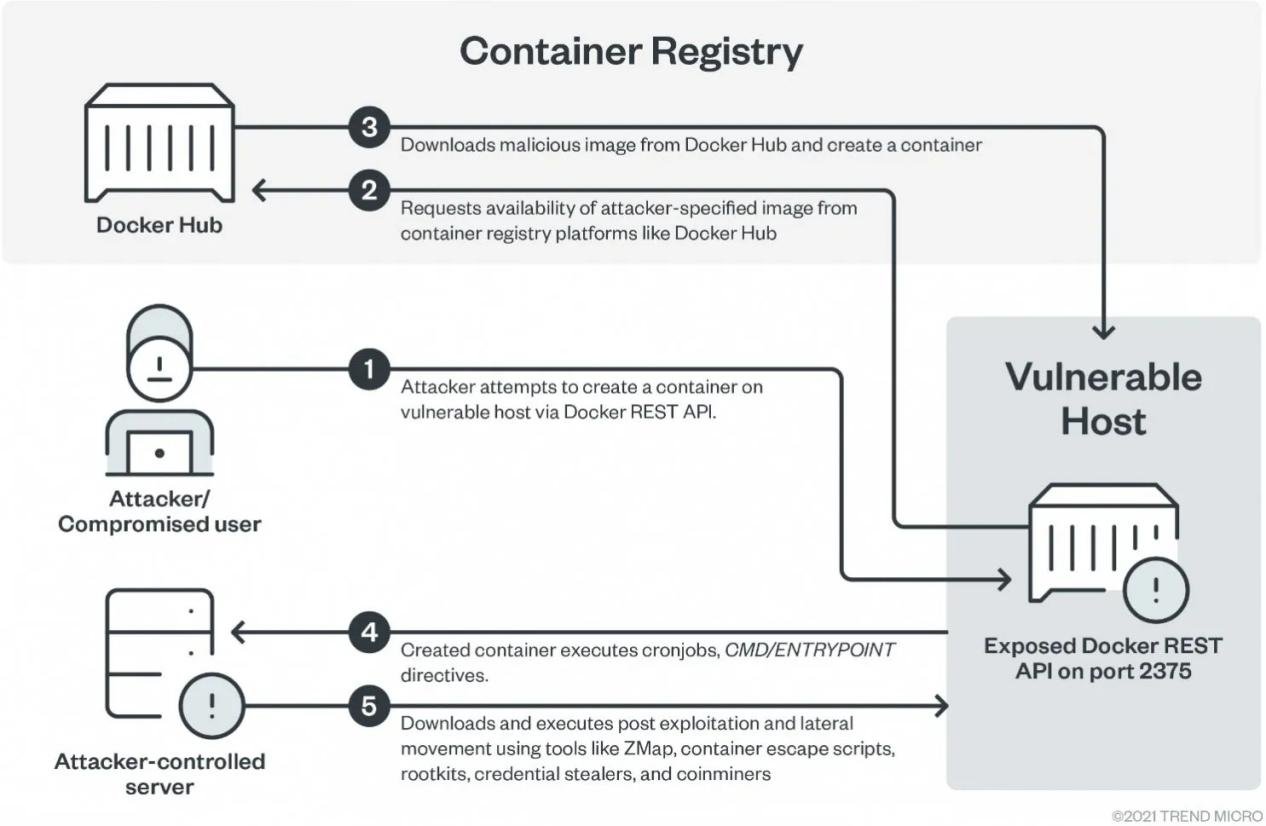

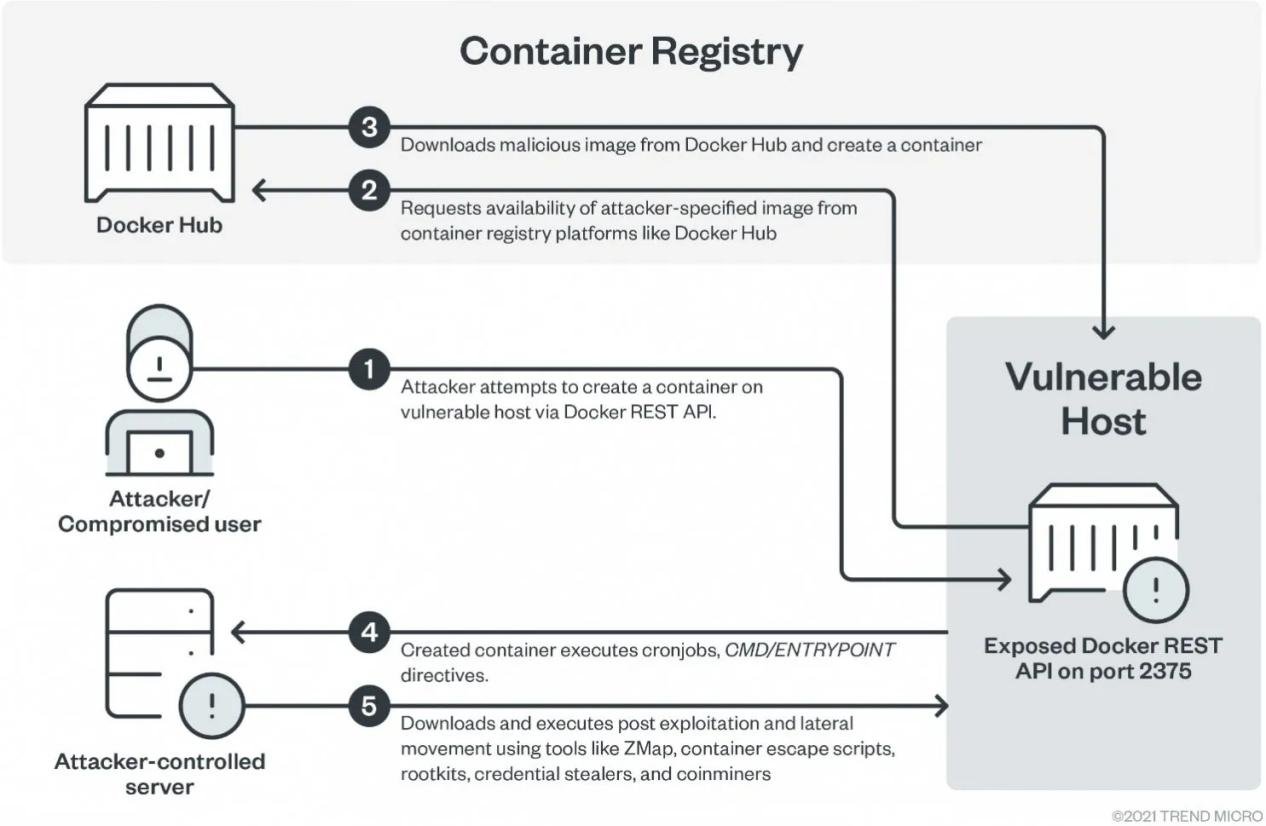

攻击链从使用公开的 Docker REST API 在脆弱主机上创建容器开始。然后,在威胁参与者的控制下从 Docker Hub 帐户下载恶意图像。

通过对攻击中执行的脚本和运送矿工所使用的工具的分析,研究人员可以将这次行动与 Team TNT 联系起来。Trend Micro 发现了一个主要 Docker Hub 账户(“ alpineos ”),该账户被 Team TNT 积极使用,总共有超过 150 , 000 次恶意图片的抓取。

Trend Micro 发布的分析报告写道:“这个容器是从‘ alpine ’操作系统的官方镜像创建的,并使用允许对底层主机进行根级别权限的标志来执行,除了一个 ba se 64 编码的字符串在被解码后通过管道传输到 bash ”

一旦创建了容器,它就会执行 cron jobs 并获取各种开发后工具和横向移动工具、容器转义脚本、 rootkit 、凭证窃取器和挖掘器。

威胁参与者还扫描网络端口 2375 , 2376 , 2377 , 4243 , 4244 ,并试图收集服务器信息,如操作系统类型,容器注册表,架构, CPU 核心数,以及当前的集群参与状态。

专家们注意到,这次行动中使用的 IP 地址 45 [.] 9 [.] 148 [.] 182 以前与 Team TNT 组的操作相关。

“我们于2021年7月对TeamTNT公司进行的研究表明,该集团以前使用过从配置文件中获取凭据的证书盗取者。这可能就是TeamTNT如何获得它在这次攻击中被破坏的站点所使用的信息的。“继续分析。

TeamTNT僵尸网络是一个密码挖掘恶意软件操作,自2020年4月以来一直活跃,目标是码头安装。Cado Security公司的专家在2020年8月发现,僵尸网络也能够瞄准配置不当的Kubernetes装置。

在2021年1月,网络犯罪团伙发起了一场新的针对Kubernetes环境的新运动,其目标是希尔德加德的恶意软件。

Chimaera的目标是多个操作系统(Windows,不同的Linux发行版,包括阿尔卑斯(用于容器)、AWS、Docker和Kubernetes)和应用程序,威胁参与者使用了一套广泛的shell/批处理脚本、新的开源工具、加密货币矿工、TeamTNT IRC机器人等等。

这场战役非常阴险,截至2021年8月30日,攻击者使用的许多恶意软件样本仍有来自AV软件的零检测率。这场运动仅在几个月内就造成了全球数千例感染。

TeamTNT不断改进其针对易受攻击的码头安装的技术。

“最近的这次攻击只突显出暴露的服务器越来越复杂,尤其是受到像TeamTNT这样的有能力的威胁行为者的攻击,他们使用受损的用户凭据来实现他们的恶意动机。”