通过对当前全球勒索软件的威胁态势和发展趋势进行分析,Zscaler 安全威胁实验室近期发布了《2023 年全球勒索软件报告》。

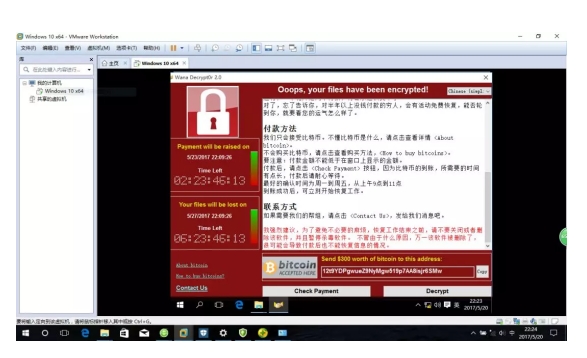

报告发现: 截至 2023 年 10 月,全球勒索软件攻击数量同比增长 37.75%,这表明全球企业组织面临更严峻的勒索软件威胁。更糟糕的是,研究人员通过 Zscaler 覆盖全球的沙箱中观察到,勒索软件的有效攻击载荷激增了 57.50%。

研究发现:针对家庭和个人等 C 端用户的 “双重勒索” 攻击在 2023 年激增了惊人的 550%,此外,针对艺术、娱乐和休闲行业的攻击也大幅增加了 433.33%。

由于黑产的主要攻击目的是寻求经济利益和破坏,因此,制造业、服务业和建筑业是他们最主要的勒索软件攻击目标。因为这些行业包括了关键基础设施和宝贵的知识产权。

2023年,勒索软件攻击的特点主要是:

攻击者正在不断调整和完善其攻击策略,利用泄露的勒索软件源代码(如 Babuk 和 Conti)、智能化的攻击方案和新兴的编程语言来最大化其非法收益。

攻击者正在从 C/ C++ 等语言转向新型的 Golang 和 Rust 语言,以优化加密速度和跨平台兼容性;

攻击者开始使用更高级的多态混淆来阻碍分析和逃避静态反病毒签名;

勒索软件开发者已经从基于 RSA 的加密转向基于椭圆曲线的算法,包括 Curve25519、NIST B-233 和 NIST P-521。

在新一代的无加密(Encryptionless)勒索攻击中,攻击者不再加密受害者的文件,转而专注于窃取敏感数据作为勒索的筹码。

防护建议

攻击的激增是一个明确的警告,组织必须保持主动性、适应性并加大网络安全投入。

企业组织需要全面了解无加密攻击的技术特点,并重新开发适合自身业务发展的勒索缓解策略和应对方法。攻击的激增是一个明确的警告,组织必须保持主动性、适应性并加大网络安全投入。

1、实施最低权限访问策略,限制用户仅能访问完成工作所需的资源。这将有助于防止攻击者访问敏感数据或系统,即使他们危及用户账户。

2、启用多因素身份验证(MFA),为用户账户添加额外的安全层。这将有助于防止攻击者在获得受损凭证后访问用户账户。

3、保持软件更新。一旦新的安全补丁发布,应立即应用。

4、使用零信任架构来保护内部应用程序,实现用户和应用程序之间的精细分割,同时使用动态最小权限访问控制代理,以消除横向移动的可能性。

5、增强对加密流量的检查能力。超过95%的攻击使用加密通道,因此组织必须检查所有流量,无论其是否加密,以防止攻击者破坏其系统。

6、使用先进的沙箱技术自动检测未知的威胁载荷。基于签名的检测无法防范最新的勒索软件变种。先进的内联沙箱可以检测未知的有效负载,并在其到达用户之前阻止其执行。

7、使用内联数据丢失防护(DLP)来防止敏感数据泄露、丢失或曝露。

8、使用欺骗技术来引诱攻击者进入陷阱。欺骗工具可以创建看起来像有价值的目标的资产和数据,从而浪费攻击者的时间和资源,并阻止他们发现和利用真正的漏洞。

9、使用云访问安全代理(CASB)来控制和监视云应用程序的使用情况。CASB可以帮助防止用户从云应用程序下载恶意文件,并防止数据泄露到云端。

10、制定应对计划,以便在发生勒索软件攻击时能够快速有效地采取行动。这应包括数据恢复、事件响应以及与客户和员工的沟通。制定一致的安全策略,确保组织内外的所有用户都遵循相同的安全流程。定期进行安全意识培训,帮助员工识别和避免勒索软件攻击。